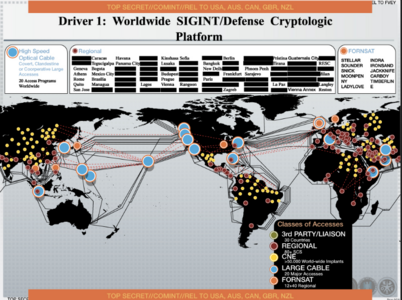

Имя Эдварда Сноудена последние два года регулярно мелькает в новостях по теме информационной безопасности. Благодаря разоблачениям этого бывшего сотрудника американских спецслужб все уже слышали, что Агентство национальной безопасности (АНБ, NSA) обладает возможностями тотальной мобильной слежки за гражданами. Но как именно устроена эта слежка, мало кто знает. В данном обзоре собраны некоторые подробности о технологиях, которыми пользуется NSA — и не только оно.

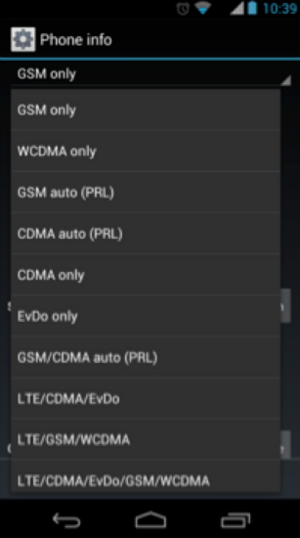

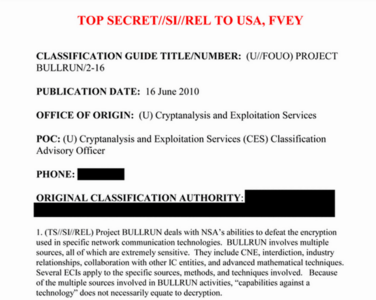

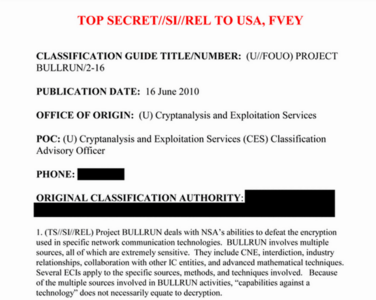

Одна из первых неприятных новостей от Сноудена касалась подрыва доверия к технологиям криптозащиты. В рамках секретного проекта АНБ под названием "Bullrun" была получена возможность обхода многих систем шифрования – но не за счёт взлома, а за счёт эксплуатации закладок, специально оставленных производителями по требованию АНБ. А в некоторых случаях вендоров просто обязали сдавать агентству шифровальные ключи. Таким образом,

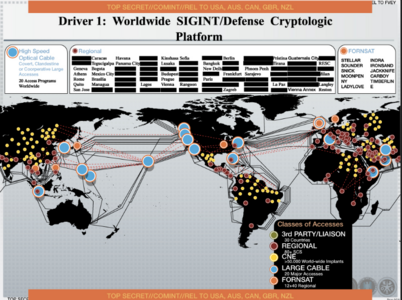

Продолжение истории стало еще одно открытие – некоторые детали операции AuroraGold, в рамках которой АНБ следило за сотрудниками телекомов, читая их электронную переписку и внутренние документы. Уже в мае 2012 года АНБ собрало таким образом технические данные о 70% мобильных сетей всего мира. Под прослушку попала и GSM Association – международная организация телекомов, где разрабатываются рекомендации по новым стандартам связи. Цель операции AuroraGold – та же, что и у проекта Bullrun: внедрить закладки либо узнать об уязвимостях, которые помогут обойти алгоритм шифрования A5/3 и другие новые технологии защиты. Судя по документам из архива Сноудена, первые попытки взломать G4 удавались агентству АНБ ещё в 2010 году – то есть ещё до того, как этот «безопасный» стандарт получил широкое распространение.

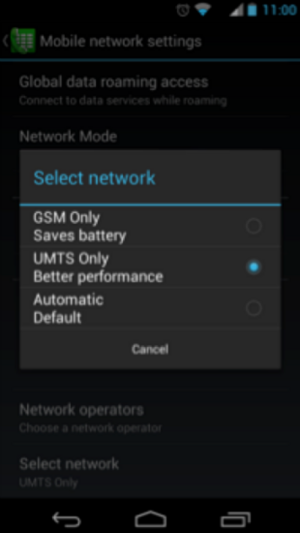

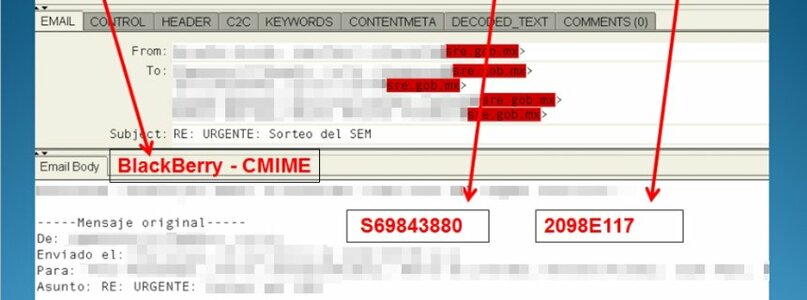

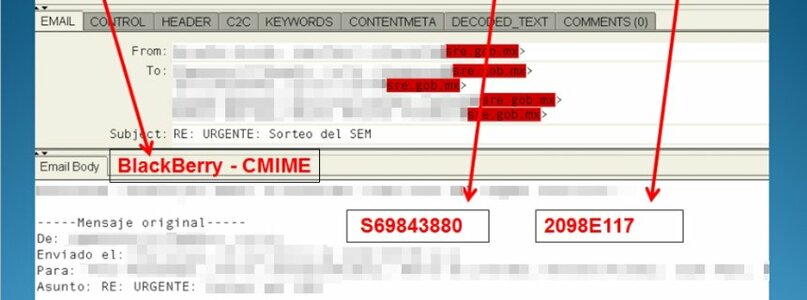

Другой вектор атак АНБ – это мобильные ОS и приложения. Как выяснилось, спецслужба имеет доступ ко множеству данных на смартфонах: списки контактов и звонков абонентов, а также их SMS и GPS-данные. Для этого в АНБ были собраны команды хакеров, каждая из которых занималась взломом одной из популярных OS. В публикации немецкого журнала Spiegel подчёркивается, что одной из первых была взломана операционка Blackberry, хотя традиционно она считалась более защищенной, чем iOS и Android.

И конечно же, возможности прослушки значительно расширились благодаря развитию рынка мобильных приложений. Многие из них регулярно передают значительное количество пользовательских данных третьим сторонам. Таким образом, для подслушивания необязательно взламывать OS – достаточно убедить пользователя поставить себе «полезное» мобильное приложение.

Но ещё больше возможностей для слежки обнаружилось в самих сетях мобильной связи. В документах Сноудена нашлось описание шпионского каталога АНБ — проекта Ant, в котором есть решения для манипуляции мобильными сетями на все случаи жизни. Необязательно перехватывать данные через уязвимое ПО — можно установить закладки на стадии изготовления устройств связи. Вот, например, скомпрометированный радио-модуль для телефона:

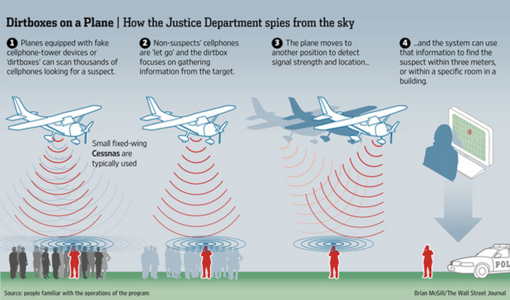

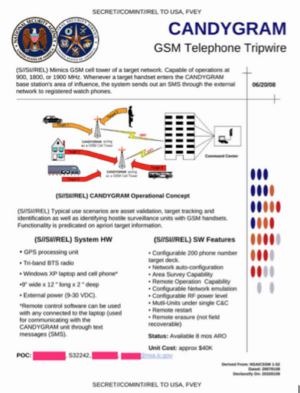

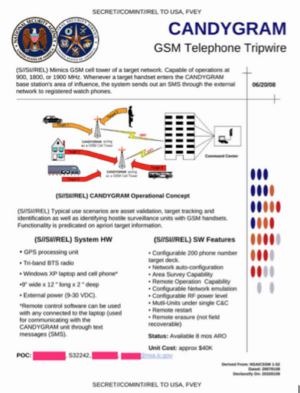

Другой вариант — поддельные базовые станции, с помощью которых можно перехватывать трафик абонента и манипулировать данными на его телефоне:

Или целая сотовая сеть в одной коробке:

Есть и спектральный анализатор на базе мобильного телефона Motorola L9, который позволяет записать радио-спектр для дальнейшего анализа:

Определение местоположения с помощью сотовой сети — достаточно приблизительное. Для точного поиска жертвы на месте есть отдельный портативный инструмент:

Конечно, само по себе существование такого каталога устройств не означает, что кто-то уже использует их для тотальной слежки. Однако вслед за публикацией каталога стали появляться и свидетельства практического применения.

В сентябре 2014 года была обнаружена подозрительная будка на крыше IZD-Tower, напротив комплекса UNO-city (Венский международный центр). Будка огорожена прочным металлическим забором, под наблюдением 10 камер. Вероятнее всего, это поддельная базовая станция мобильной сети.

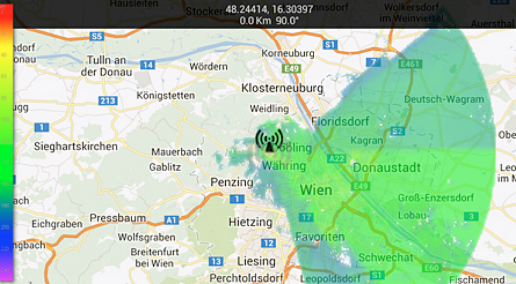

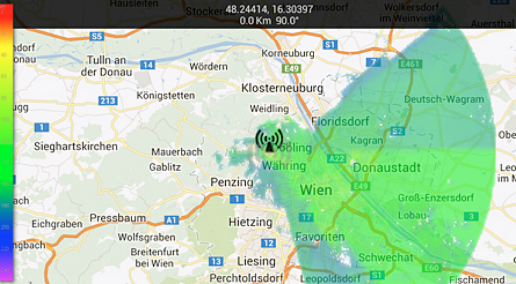

Вена является третьим городом-резиденцией ООН (после Нью-Йорка и Женевы), там же расположены штаб-квартиры ОПЕК и ОБСЕ. Вполне понятен интерес АНБ к месту, где собираются высокопоставленные лица большинства стран. А вот предположительная зона покрытия данной станции:

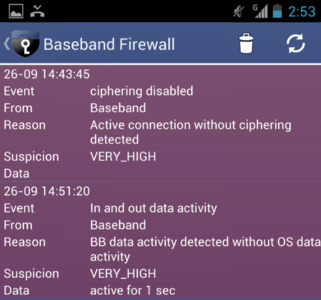

Такие базовые станции могут перехватить IMSI (так называемые IMSI-catcher), а затем через сеть SS7 отслеживать местоположение жертвы. Однажды отследив IMSI жертвы, можно отслеживать ее перемещение по всему миру до тех пор, пока пользователь не сменит SIM-карту.

Одна из первых неприятных новостей от Сноудена касалась подрыва доверия к технологиям криптозащиты. В рамках секретного проекта АНБ под названием "Bullrun" была получена возможность обхода многих систем шифрования – но не за счёт взлома, а за счёт эксплуатации закладок, специально оставленных производителями по требованию АНБ. А в некоторых случаях вендоров просто обязали сдавать агентству шифровальные ключи. Таким образом,

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, считавшиеся надёжными и применявшиеся в крупном бизнесе и государственных организациях.

Продолжение истории стало еще одно открытие – некоторые детали операции AuroraGold, в рамках которой АНБ следило за сотрудниками телекомов, читая их электронную переписку и внутренние документы. Уже в мае 2012 года АНБ собрало таким образом технические данные о 70% мобильных сетей всего мира. Под прослушку попала и GSM Association – международная организация телекомов, где разрабатываются рекомендации по новым стандартам связи. Цель операции AuroraGold – та же, что и у проекта Bullrun: внедрить закладки либо узнать об уязвимостях, которые помогут обойти алгоритм шифрования A5/3 и другие новые технологии защиты. Судя по документам из архива Сноудена, первые попытки взломать G4 удавались агентству АНБ ещё в 2010 году – то есть ещё до того, как этот «безопасный» стандарт получил широкое распространение.

Другой вектор атак АНБ – это мобильные ОS и приложения. Как выяснилось, спецслужба имеет доступ ко множеству данных на смартфонах: списки контактов и звонков абонентов, а также их SMS и GPS-данные. Для этого в АНБ были собраны команды хакеров, каждая из которых занималась взломом одной из популярных OS. В публикации немецкого журнала Spiegel подчёркивается, что одной из первых была взломана операционка Blackberry, хотя традиционно она считалась более защищенной, чем iOS и Android.

И конечно же, возможности прослушки значительно расширились благодаря развитию рынка мобильных приложений. Многие из них регулярно передают значительное количество пользовательских данных третьим сторонам. Таким образом, для подслушивания необязательно взламывать OS – достаточно убедить пользователя поставить себе «полезное» мобильное приложение.

Но ещё больше возможностей для слежки обнаружилось в самих сетях мобильной связи. В документах Сноудена нашлось описание шпионского каталога АНБ — проекта Ant, в котором есть решения для манипуляции мобильными сетями на все случаи жизни. Необязательно перехватывать данные через уязвимое ПО — можно установить закладки на стадии изготовления устройств связи. Вот, например, скомпрометированный радио-модуль для телефона:

Другой вариант — поддельные базовые станции, с помощью которых можно перехватывать трафик абонента и манипулировать данными на его телефоне:

Или целая сотовая сеть в одной коробке:

Есть и спектральный анализатор на базе мобильного телефона Motorola L9, который позволяет записать радио-спектр для дальнейшего анализа:

Определение местоположения с помощью сотовой сети — достаточно приблизительное. Для точного поиска жертвы на месте есть отдельный портативный инструмент:

Конечно, само по себе существование такого каталога устройств не означает, что кто-то уже использует их для тотальной слежки. Однако вслед за публикацией каталога стали появляться и свидетельства практического применения.

В сентябре 2014 года была обнаружена подозрительная будка на крыше IZD-Tower, напротив комплекса UNO-city (Венский международный центр). Будка огорожена прочным металлическим забором, под наблюдением 10 камер. Вероятнее всего, это поддельная базовая станция мобильной сети.

Вена является третьим городом-резиденцией ООН (после Нью-Йорка и Женевы), там же расположены штаб-квартиры ОПЕК и ОБСЕ. Вполне понятен интерес АНБ к месту, где собираются высокопоставленные лица большинства стран. А вот предположительная зона покрытия данной станции:

Такие базовые станции могут перехватить IMSI (так называемые IMSI-catcher), а затем через сеть SS7 отслеживать местоположение жертвы. Однажды отследив IMSI жертвы, можно отслеживать ее перемещение по всему миру до тех пор, пока пользователь не сменит SIM-карту.