В условиях повсеместного использования мобильных устройств в интересах бизнеса и производства всегда существуют риски потерять чувствительные данные компании.

Как мы знаем, c такой задачей прекрасно справляется решение класса MDM (Mobile Device Management). Однако выбор наиболее подходящего сценария к использованию такого инструментария вызывает уже больше вопросов, в зависимости от того, какие задачи перед собой ставит организация.

Предлагаем в этой статье погрузиться в ключевые сценарии использования инструментов MDM-систем, а также посмотреть нашу аналитику в иллюстрационном формате, возможно, кому-то это поможет сделать выбор среди оставшихся на российском рынке MDM-продуктов.

Мобильные операционные системы разрабатывались в те времена, когда стали широко обсуждаться вопросы конфиденциальности пользователя. Таким образом, в эти ОС встроено множество механизмов, которые препятствуют получению доступа посторонним и ограничивают возможности для отслеживания работы с данными с мобильных устройств, не говоря уже о способах предотвратить утечки.

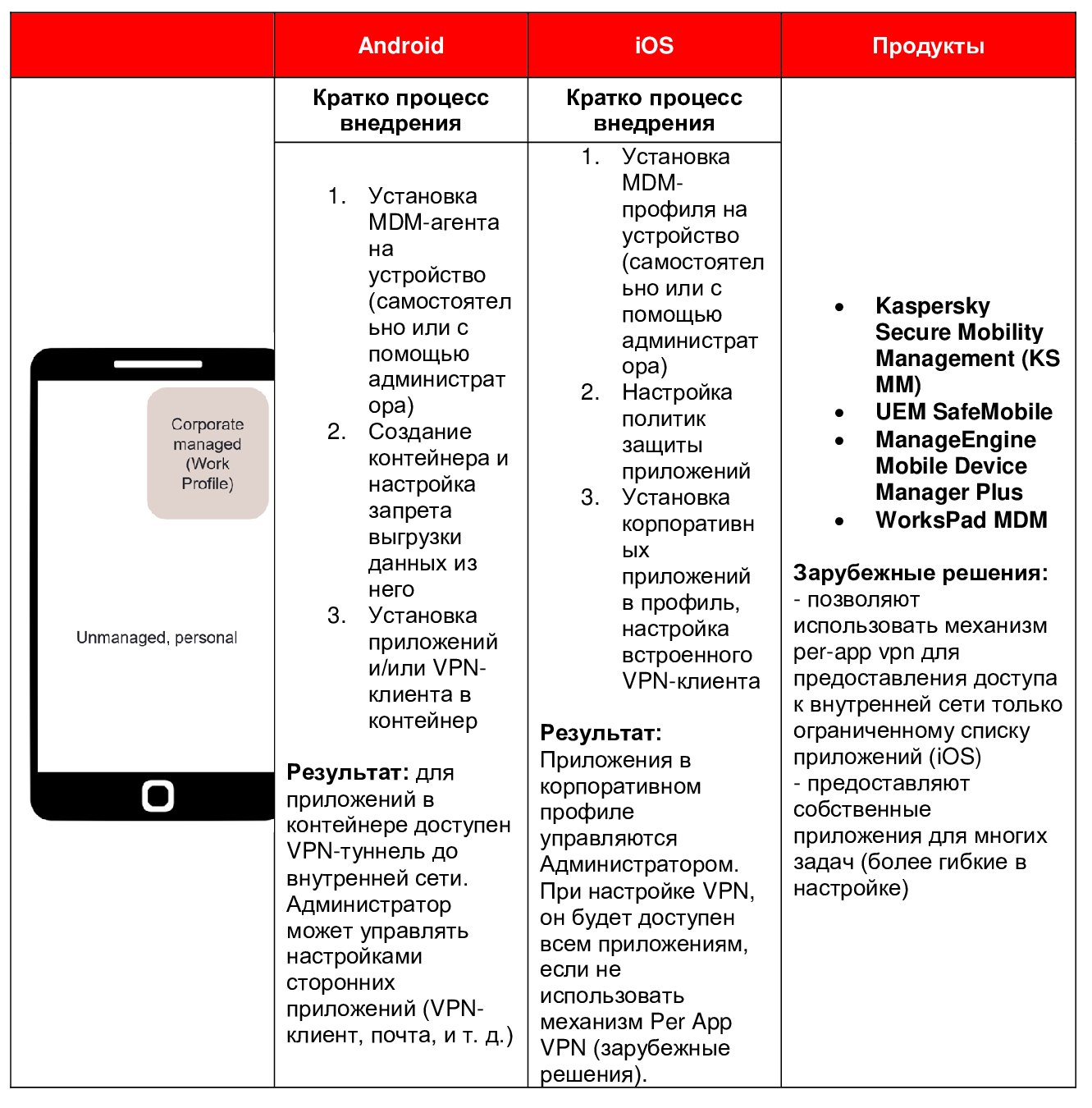

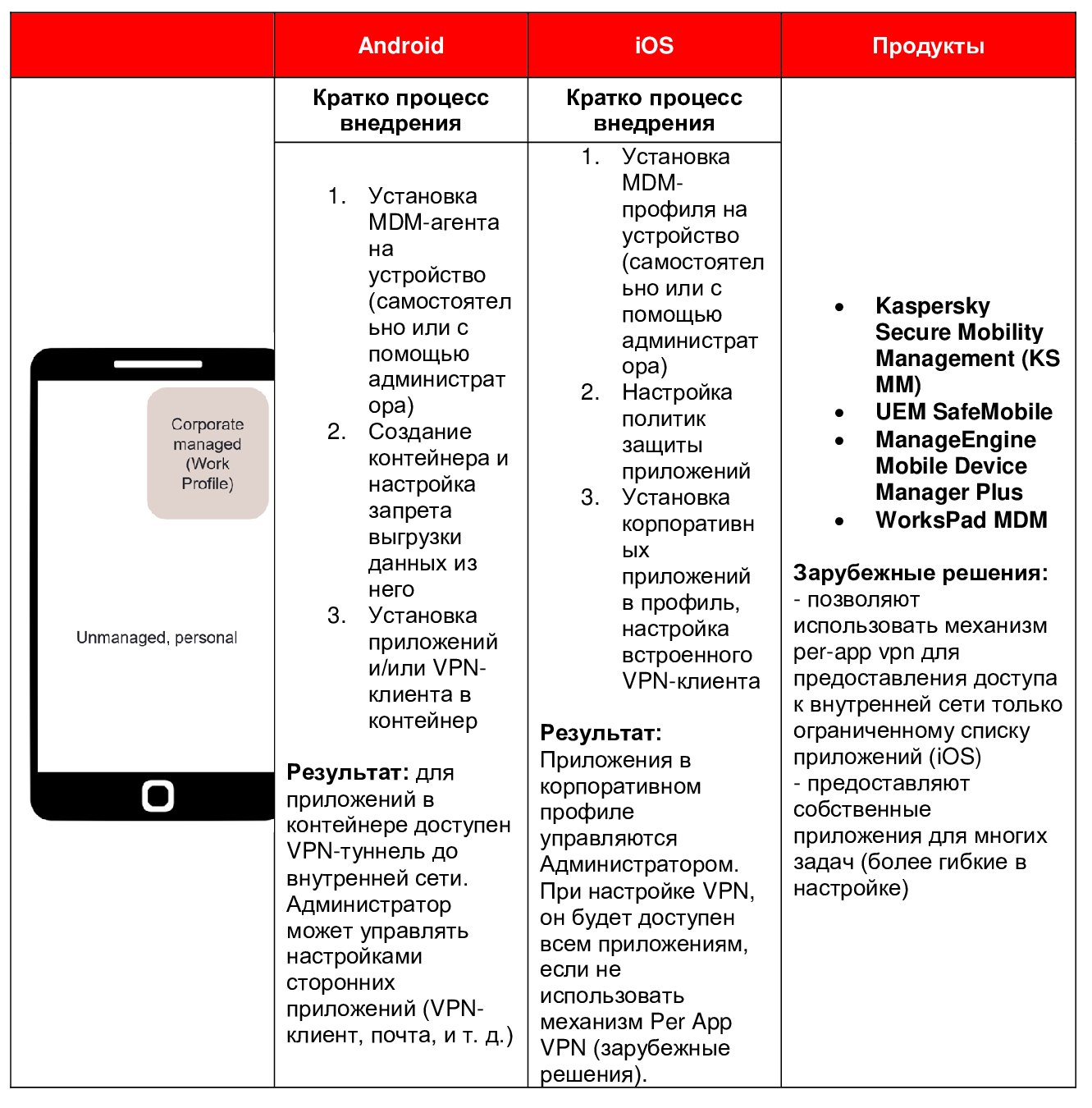

Поэтому для защиты от утечек с мобильных устройств и нужны сторонние системы - управления корпоративными мобильными устройствами – MDM (Mobile Device Management).В таблицах ниже я рассмотрел основные сценарии использования MDM в корпоративной среде и перечислил доступные для российского рынка ИБ-продукта, которые позволяют их реализовать.

Рисунок 2. Сценарий User data container

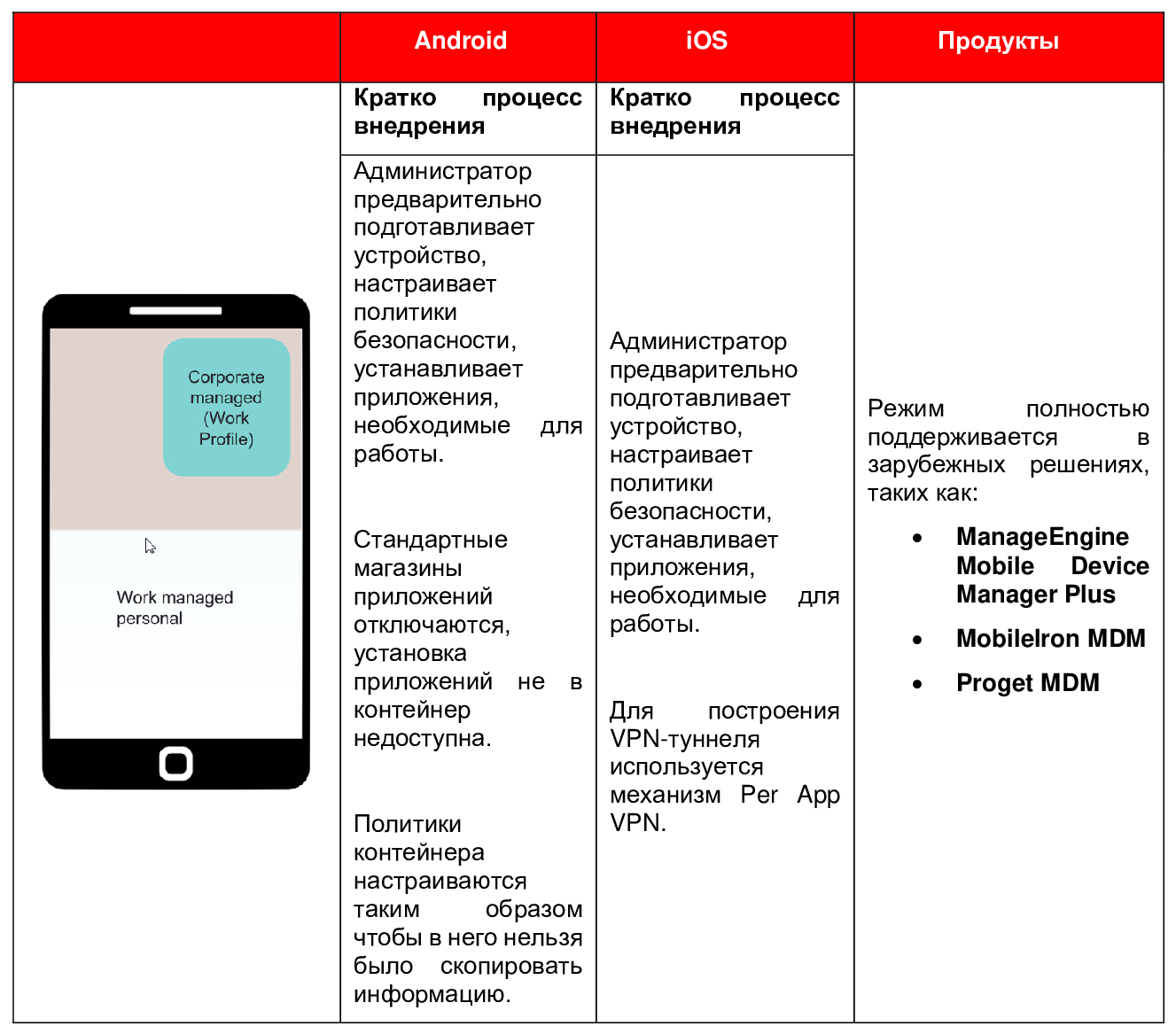

Рисунок 3. Сценарий Corporate Owned

Рисунок 4. Сценарий Kiosk mode

Например, режим киоска используют сотрудники Amazon для работы на складах. Информацию по грузам предоставляют через QR-код, который нужно только отсканировать. Для этой задачи пользователям не нужна функциональность, кроме той, которая заложена в специальном приложении.

Такие утечки бьют по репутации компаний и могут обернуться потерями для бизнеса. Чтобы избежать подобных случаев, коммуникации на телефоне должны быть жестко ограничены.

Такие средства не помогут при утечках крупных баз данных, однако пригодятся для защиты внутренних регламентов, приказов, распоряжений в случае, если злоумышленник попытается распространить украденную информацию в социальных сетях. При попытке убрать водяной знак могут остаться следы, которые поставят под сомнение достоверность документов.

Есть и более экзотичные случаи, когда используется корпоративное устройство, но при этом в его памяти создается контейнер для личных данных сотрудника. Таким образом компания позволяет пользоваться корпоративным телефоном для личных нужд, при этом защищая конфиденциальную информацию.

Такой подход применяется редко, так как устройства при этом остаются корпоративными, но их можно использовать как личные, хотя персональные гаджеты уже есть у всех людей. Гораздо удобнее использовать для личных целей собственное устройство, где под сотрудника настроено все пространство, а не отдельная защищенная область. Поэтому такой метод подойдет только в тех случаях, когда использование отдельного корпоративного устройства и, как следствие, наличие двух у сотрудника, неприемлемо.

Вместо них можно использовать супераппы – приложения, написанные самим вендором MDM-решения. К таким относятся Workspad и Mobileiron, в которые уже встроены приложения для обмена файлами, электронной почты и редактирования документов, которые, в данном случае, также работают как DLP-система. Например, Workspad имеет на борту модуль интеграции с системой DLP InfoWatch, поэтому все документы, которые пользователь выгружает из корпоративного хранилища себе на устройство для просмотра и редактирования, также пересылаются теневыми копиями на вендора.

Все перечисленные MDM-решения повышают использование мобильных устройств в корпоративных целях, но они не могут предотвратить серьезные атаки, как получение корневого доступа и Jailbreak. При этом MDM обязательно их засекают и предоставляют несколько сценариев реагирования. Самые очевидные варианты – либо заблокировать телефон, либо стереть корпоративные данные. Есть и более серьезные реакции — сбросить устройство до заводских настроек. Очень важно уделить этому внимание, т.к. при получении Root, злоумышленник обойдет любую систему защиты.

Также MDM-решения способны засекать замену SIM-карт. Это может быть полезно, когда пользователь или злоумышленник решают выгрузить данные с устройства через обычную мобильную сеть и заменяют на время SIM-карту, возвращая корпоративную потом на место. Помешать процессу очень сложно, но узнать о нем можно с помощью MDM и после уже среагировать соответственно обстоятельствам.

Российский рынок средств защиты мобильных устройств сейчас небольшой, однако выбор подходов и инструментов уже есть, поэтому каждой компании удастся найти баланс между удобством, эффективностью и функциональностью решения, будь то супераппы, контейнеры или полностью подконтрольные устройства, остается вопрос только в выборе самого подхода.

Как мы знаем, c такой задачей прекрасно справляется решение класса MDM (Mobile Device Management). Однако выбор наиболее подходящего сценария к использованию такого инструментария вызывает уже больше вопросов, в зависимости от того, какие задачи перед собой ставит организация.

Предлагаем в этой статье погрузиться в ключевые сценарии использования инструментов MDM-систем, а также посмотреть нашу аналитику в иллюстрационном формате, возможно, кому-то это поможет сделать выбор среди оставшихся на российском рынке MDM-продуктов.

Защитный инструментарий

Можно выделить две основные стратегии уменьшения рисков: оснащение сотрудников корпоративными устройствами или повышение безопасности личных мобильных устройств сотрудников. Первый путь - более безопасный, так как офисная среда контролируется специалистами отдела безопасности. Стационарные компьютеры с пользовательскими операционными системами (ОС), как, например, Windows и MacOS, можно контролировать с помощью различных средств защиты.Мобильные операционные системы разрабатывались в те времена, когда стали широко обсуждаться вопросы конфиденциальности пользователя. Таким образом, в эти ОС встроено множество механизмов, которые препятствуют получению доступа посторонним и ограничивают возможности для отслеживания работы с данными с мобильных устройств, не говоря уже о способах предотвратить утечки.

Например, если пользователь использует мобильное устройство не для редактирования информации или доступа, а просто для выполнения должностных обязанностей, в частности, при обходе производственных объектов, где важны фото и геолокация, то отследить его местоположение будет сложно - пользователь может использовать инструменты подделки локационных данных.

Поэтому для защиты от утечек с мобильных устройств и нужны сторонние системы - управления корпоративными мобильными устройствами – MDM (Mobile Device Management).В таблицах ниже я рассмотрел основные сценарии использования MDM в корпоративной среде и перечислил доступные для российского рынка ИБ-продукта, которые позволяют их реализовать.

Рисунок 1. Сценарий BYOD

Рисунок 2. Сценарий User data container

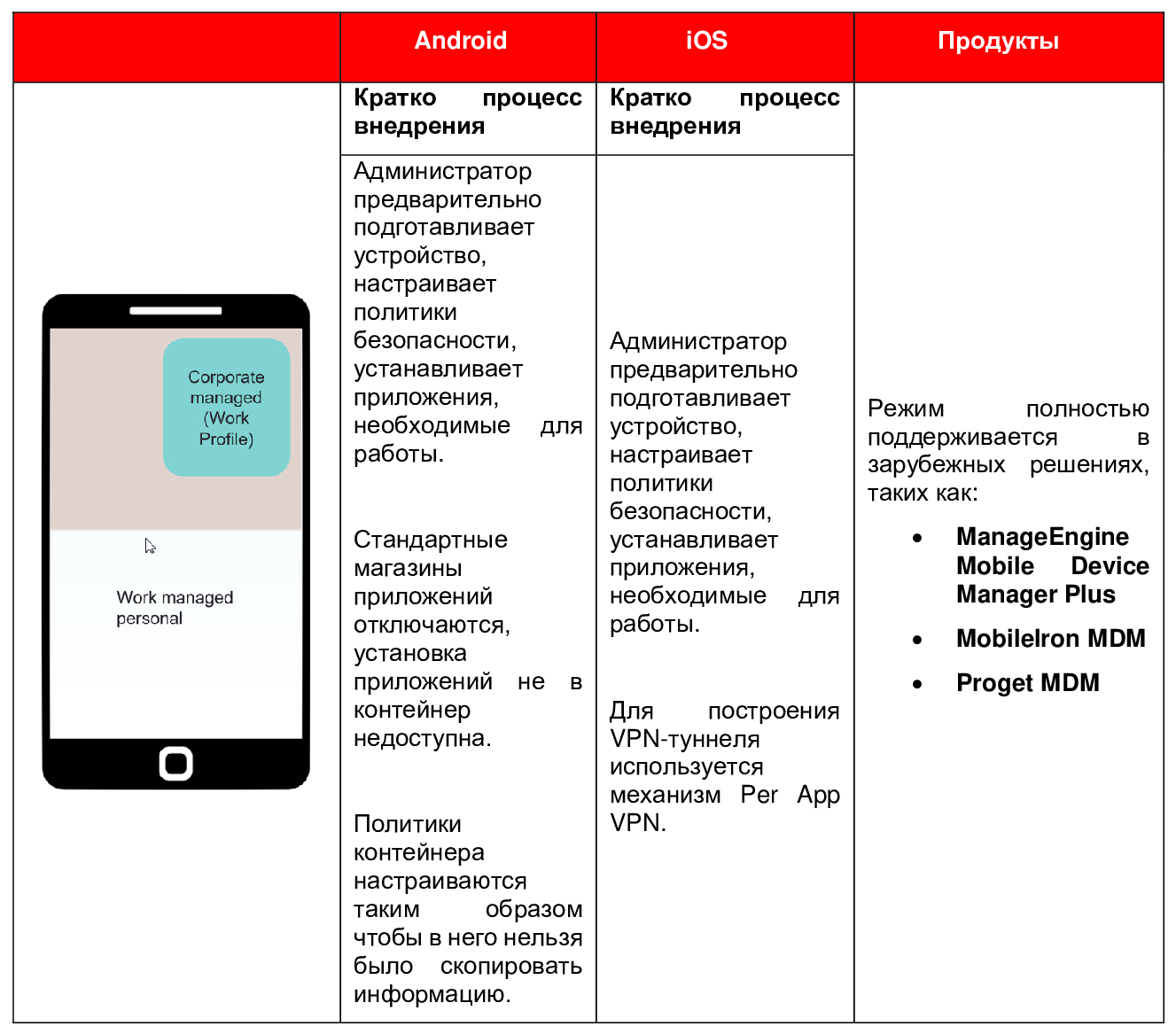

Рисунок 3. Сценарий Corporate Owned

Рисунок 4. Сценарий Kiosk mode

Регистрация гаджета как корпоративного устройства

Производители предусмотрели возможность регистрации в MDM для смартфонов, которые принадлежат компании. Это делается через полный сброс настроек. Для этого нужно 6 раз нажать на заголовок при инициализации любого смартфона, после чего устройство будет регистрировать себя как корпоративное. После этого процесса у компании появляется полный контроль над устройством. А сотрудник не может использовать какие-либо функции или приложения, кроме установленных компанией.Режим киоска

Самый простой способ защитить мобильное устройство, будь то смартфон или ноутбук, от неправильного использования, это режим киоска. Он подразумевает запуск на устройстве единственного приложения, которое открывается в полный экран, и пользователь не может свернуть его или запустить другое приложение. Такие средства применяются на промышленных предприятиях или на транспорте, например, в аэропортах, где сотрудник может использовать выданное устройство для фотографирования состояния самолета во время обхода.Например, режим киоска используют сотрудники Amazon для работы на складах. Информацию по грузам предоставляют через QR-код, который нужно только отсканировать. Для этой задачи пользователям не нужна функциональность, кроме той, которая заложена в специальном приложении.

Есть и более чувствительный пример: выдача банковских карт, при которой получатель фотографируется выездным сотрудником. При этом клиент на фото держит раскрытый паспорт, чтобы подтвердить личность. Известны случаи, когда эти фото появлялись в рабочих чатах банков или даже в открытом доступе, о чем узнавали клиенты.

Такие утечки бьют по репутации компаний и могут обернуться потерями для бизнеса. Чтобы избежать подобных случаев, коммуникации на телефоне должны быть жестко ограничены.

Мобильные контейнеры

Еще один популярный инструмент MDM-систем — мобильные контейнеры для раздельного хранения данных. На устройстве, принадлежащему сотруднику, создается изолированная среда, в которую помещаются корпоративные приложения, необходимые для работы. Такой подход удобен и для сотрудника, так как для работы не потребуется отдельное устройство, и для работодателя, так как корпоративная информация будет в защищенной области.Выгрузить информацию из контейнера не так просто: буферы обмена и скриншоты блокируются, а сфотографировать информацию не получается. Также в некоторых системах есть возможность установки водяного знака на данных, требующих защиты. Такой знак представляет собой полупрозрачный текст на экране, по которому можно определить, когда была фото было сделано, на каком устройстве, и кто его владелец.

Такие средства не помогут при утечках крупных баз данных, однако пригодятся для защиты внутренних регламентов, приказов, распоряжений в случае, если злоумышленник попытается распространить украденную информацию в социальных сетях. При попытке убрать водяной знак могут остаться следы, которые поставят под сомнение достоверность документов.

Есть и более экзотичные случаи, когда используется корпоративное устройство, но при этом в его памяти создается контейнер для личных данных сотрудника. Таким образом компания позволяет пользоваться корпоративным телефоном для личных нужд, при этом защищая конфиденциальную информацию.

Такой подход применяется редко, так как устройства при этом остаются корпоративными, но их можно использовать как личные, хотя персональные гаджеты уже есть у всех людей. Гораздо удобнее использовать для личных целей собственное устройство, где под сотрудника настроено все пространство, а не отдельная защищенная область. Поэтому такой метод подойдет только в тех случаях, когда использование отдельного корпоративного устройства и, как следствие, наличие двух у сотрудника, неприемлемо.

Использование супераппов (superapp)

Самый верный способ получить максимальный контроль над информацией и минимизировать риск утечки — не использовать сторонние приложения для электронной почты, редактирования файлов или создания VPN-подключений, даже если они установлены в контейнере.Вместо них можно использовать супераппы – приложения, написанные самим вендором MDM-решения. К таким относятся Workspad и Mobileiron, в которые уже встроены приложения для обмена файлами, электронной почты и редактирования документов, которые, в данном случае, также работают как DLP-система. Например, Workspad имеет на борту модуль интеграции с системой DLP InfoWatch, поэтому все документы, которые пользователь выгружает из корпоративного хранилища себе на устройство для просмотра и редактирования, также пересылаются теневыми копиями на вендора.

Таким образом, у компании появляется возможность использовать DLP-политики, например по хранению данных, для выявления утечки. У такого подхода есть и минусы, например, функциональность этих продуктов не дотягивает до специализированных решений.

Все перечисленные MDM-решения повышают использование мобильных устройств в корпоративных целях, но они не могут предотвратить серьезные атаки, как получение корневого доступа и Jailbreak. При этом MDM обязательно их засекают и предоставляют несколько сценариев реагирования. Самые очевидные варианты – либо заблокировать телефон, либо стереть корпоративные данные. Есть и более серьезные реакции — сбросить устройство до заводских настроек. Очень важно уделить этому внимание, т.к. при получении Root, злоумышленник обойдет любую систему защиты.

Также MDM-решения способны засекать замену SIM-карт. Это может быть полезно, когда пользователь или злоумышленник решают выгрузить данные с устройства через обычную мобильную сеть и заменяют на время SIM-карту, возвращая корпоративную потом на место. Помешать процессу очень сложно, но узнать о нем можно с помощью MDM и после уже среагировать соответственно обстоятельствам.

Наилучший сценарий

Защита мобильных устройств от утечек конфиденциальной информации – вопрос настолько же актуальный, как защита от них же корпоративной инфраструктуры, так как отказ от преимуществ корпоративной мобильности становится невозможным ограничением для большинства организаций. Поэтому следует уделять этой задаче отдельное внимание.Российский рынок средств защиты мобильных устройств сейчас небольшой, однако выбор подходов и инструментов уже есть, поэтому каждой компании удастся найти баланс между удобством, эффективностью и функциональностью решения, будь то супераппы, контейнеры или полностью подконтрольные устройства, остается вопрос только в выборе самого подхода.

Для просмотра ссылки необходимо нажать

Вход или Регистрация